2020. 10. 2. 17:30ㆍCTF/SuNiNaTaS

메모리 덤프 파일을 다운 받는다.

다운받은 파일을 volatility 폴더로 이동시키고, 파일명을 “memory”로 변경했다.

# Volatility 명령어 형식

- vol.py -f [이미지 경로] [플러그인]

- vol.py -f [이미지 경로] --profile=[운영체제] [플러그인]

imageinfo 플러그인으로 운영체제 정보를 확인할 수 있다.

# vol.py -f memory imageinfo - 운영체제 정보 확인

profile에는 그림3에서 획득한 운영체제 정보를 입력하고

netscan 플러그인을 사용하면 김장군 PC의 IP주소를 알 수 있다.

IP주소 – 192.168.197.138

# vol.py -f memory –profile=Win7SP1x86_23418 netscan - 네트워크 정보 확인(윈도우7 이상 버전)

해커가 어떤 프로그램을 사용해서 기밀문서를 열람했는지 알기 위해

pslist 플러그인으로 프로세스 리스트를 출력했다.

빨간 박스에서 부모 프로세스가 같은 프로세스가 많이 보여서

프로세스의 관계를 그림6과 같이 정리했다.

# vol.py -f memory –profile=Win7SP1x86_23418 pslist - 프로세스 리스트 출력

더 정확하게 확인하려면 pstree 플러그인으로 프로세스의 관계를 확인할 수 있다.

# vol.py -f memory –profile=Win7SP1x86_23418 pstree - 프로세스 관계를 트리 구조로 출력

그림6과 그림7에서 프로세스 관계를 확인해보면

“cmd에서 notepad로 무언가 했을 것이다”고 짐작이 된다.

그래서 cmdscan 플러그인으로 cmd에서 실행한 명령어를 확인했더니

notepad로 SecreetDocumen7.txt 파일을 열람한 기록이 남았다.

열람한 문서 이름 – SecreetDocumen7.txt

# vol.py -f memory --profile=Win7SP1x86_23418 cmdscan - cmd창에서 실행한 명령어 확인

열람한 문서에 key값이 들어있으므로 filescan 플러그인으로 파일을 찾을 수 있다.

# vol.py -f memory --profile=Win7SP1x86_23418 filescan | grep “SecreetDocumen7.txt”

– “SecreetDocumen7.txt” 파일 찾기

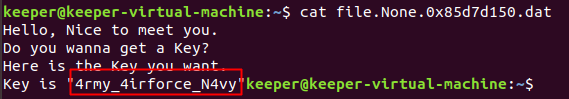

그림9에서 SecreetDocumen7.txt파일의 메모리 주소를 찾았다.

dumpfiles 플러그인에 메모리 주소를 넣어 파일을 추출하면 된다.

# vol.py -f memory --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003df2ddd8 -D ../

- SecreetDocumen7.txt(0x000000003df2ddd8) 파일을 현재의 상위 디렉터리에 추출

file.None.0x85d7d150.dat 파일이 추출됐다.

Key값 – 4rmy_4irforce_Navy

인증키 형식 : lowercase(MD5(1번답+2번답+3번답))

1, 2, 3번 답 합친 것 - 192.168.197.138SecreetDocumen7.txt4rmy_4irforce_N4

MD5 해쉬화 - C152E3FB5A6882563231B00F21A8ED5F

그래서 최종 인증키는 “c152e3fb5a6882563231b00f21a8ed5f”

'CTF > SuNiNaTaS' 카테고리의 다른 글

| SuNiNaTaS - Web 7번 문제 풀이 (0) | 2020.10.11 |

|---|---|

| SuNiNaTaS - Web 4번 문제 풀이 (0) | 2020.10.05 |

| SuNiNaTaS - Web 3번 문제 풀이 (0) | 2020.10.04 |

| SuNiNaTaS - Web 2번 문제 풀이 (0) | 2020.10.03 |

| SuNiNaTas - Web 1번 문제 풀이 (0) | 2020.10.02 |